WEBINAR.DE Das große Webinar® Onlineportal

WEBINAR.DE Das große Webinar® Onlineportal WEBINAR® BLOG SPANNEND VIELSEITIG INFORMATIV - Die neuesten Veröffentlichungen auf WEBINAR.DE

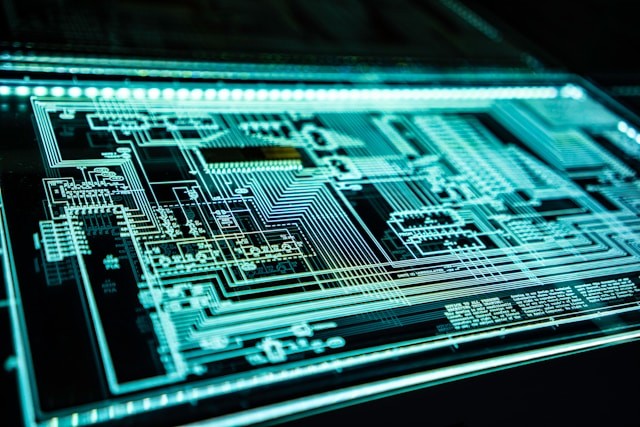

Cybersecurity - Neue Bedrohungen, fortschrittliche Abwehrtechniken und die Bedeutung von Datenschutz und -sicherheit

Cybersecurity ist längst zu einem entscheidenden Aspekt geworden, der Unternehmen, Regierungen, Behörden, das Gesundheitswesen und Einzelpersonen gleichermaßen betrifft. Mit der rasanten Entwicklung neuer Technologien und der zunehmenden Vernetzung von Geräten und Systemen sind auch die Bedrohungen für die Cybersicherheit vielfältiger und anspruchsvoller geworden.

Cybersecurity, auch als Cybersicherheit bezeichnet, beinhaltet Technologien, Dienstleistungen, Strategien, Praktiken und Richtlinien, die dazu geeignet sind, Menschen, Daten und Infrastruktur vor einer Vielzahl von Cyberangriffen zu schützen. Dieser Industriezweig hat einen Wert von rund 124 Milliarden US-Dollar und umfasst Hardware, Software und Dienstleistungen, die darauf abzielen, Unternehmen, Mitarbeiter, Kunden und andere Einrichtungen zu sichern.

Ein Teilgebiet der Cybersecurity ist die Netzwerksicherheit, welche sich auf den Schutz der Komponenten eines Unternehmensnetzwerks konzentriert. Dazu zählen Server, Router, Endgeräte, Datenleitungen, die verschiedene Teile des Netzwerks verbinden, sowie die Daten selbst.

Cybersecurity ist mittlerweile nicht mehr nur ein nachträgliches Element, das Unternehmen hinzufügen, nachdem sie die Grundpfeiler der Produktion, des Vertriebs, des Marketings, der Finanzen, der Personalabteilung und ähnlicher Aspekte abgedeckt haben. Sie ist zu einer gleichwertigen Säule geworden. Der Erfolg eines Unternehmens hängt davon ab, wie gut es seine Mitarbeiter, die von ihnen erstellten Daten und die von ihnen genutzten Plattformen schützt.

Jahrelang lag der Fokus der Bemühungen im Bereich der Cybersicherheit darauf, ein Netzwerk vor externen Angriffen zu schützen. Doch für die meisten Organisationen hat sich die Grenze zwischen dem eigenen Netzwerk und externen Bereichen mittlerweile fast aufgelöst.

Die Mitarbeiter arbeiten heute dezentral, nutzen ihre persönlichen Geräte für die Arbeit, und kritische Infrastruktur sowie wichtige Daten werden in der Cloud gespeichert. Daher haben Cyberkriminelle ihre Angriffsstrategien von technischen Schwachstellen auf menschliche Faktoren verlagert – moderne Angriffe zielen vermehrt auf die Nutzer ab.

In diesem Webinar werden wir uns mit den neuen Bedrohungen in der Cyberwelt, den fortgeschrittenen Techniken zur Abwehr von Angriffen sowie der zentralen Bedeutung von Datenschutz und -sicherheit beschäftigen.

Neue Bedrohungen in der Cyberwelt

Die Bedrohungslandschaft in der Cyberwelt verändert sich ständig, und Angreifer entwickeln fortlaufend neue und raffiniertere Methoden, um Systeme zu infiltrieren, Daten zu stehlen und Schaden anzurichten. Einige der aktuellen Bedrohungen umfassen:

1. Ransomware-Angriffe

Ransomware ist eine der größten Bedrohungen in der heutigen Cyberwelt. Angreifer verschlüsseln die Daten eines Opfers und fordern dann Lösegeld für die Entschlüsselung. Diese Art von Angriffen kann verheerende Auswirkungen auf Unternehmen und Einzelpersonen haben.

2. Phishing und Social Engineering

Angreifer nutzen raffinierte Methoden wie gefälschte E-Mails, Websites und Nachrichten, um Benutzer zur Preisgabe sensibler Informationen wie Passwörter und persönlicher Daten zu verleiten. Social Engineering-Angriffe zielen darauf ab, das Vertrauen der Opfer zu gewinnen und sie dazu zu bringen, unbedachte Handlungen auszuführen.

3. Zero-Day-Exploits

Zero-Day-Schwachstellen sind Sicherheitslücken in Software oder Systemen, für die zum Zeitpunkt ihrer Entdeckung noch kein Patch oder Fix verfügbar ist. Angreifer nutzen diese Schwachstellen aus, um unbemerkt in Systeme einzudringen und Schaden anzurichten, bevor die Schwachstelle behoben werden kann.

4. Supply Chain-Angriffe

Angriffe auf die Lieferkette zielen darauf ab, Schwachstellen in den Systemen von Drittanbietern oder Partnern auszunutzen, um Zugang zu den Zielsystemen zu erhalten. Diese Art von Angriffen kann weitreichende Auswirkungen haben und Unternehmen jeder Größe betreffen.

Techniken zur Abwehr von Angriffen

Angesichts der ständig wachsenden Bedrohungen müssen Organisationen und Einzelpersonen fortgeschrittene Techniken zur Abwehr von Angriffen einsetzen. Einige wichtige Abwehrmaßnahmen sind:

1. Schulung und Sensibilisierung

Eine umfassende Schulung der Mitarbeiter in den Bereichen Cybersicherheit und Datenschutz ist entscheidend, um sie für potenzielle Bedrohungen zu sensibilisieren und sie dazu zu befähigen, verdächtige Aktivitäten zu erkennen und zu melden.

2. Netzwerküberwachung und -analyse

Durch die kontinuierliche Überwachung des Netzwerkverkehrs und die Analyse von Protokolldateien können verdächtige Aktivitäten frühzeitig erkannt und Gegenmaßnahmen ergriffen werden, bevor ein ernsthafter Schaden entsteht.

3. Firewalls und Intrusion Detection/Prevention-Systeme (IDS/IPS)

Firewalls und IDS/IPS-Systeme können helfen, den Netzwerkverkehr zu filtern und verdächtige Aktivitäten zu erkennen und zu blockieren, bevor sie Schaden anrichten können.

4. Verschlüsselung und sichere Authentifizierung

Die Implementierung von Verschlüsselungstechnologien und sicheren Authentifizierungsmethoden wie Mehrfaktor-Authentifizierung kann dazu beitragen, sensible Daten zu schützen und unbefugten Zugriff zu verhindern.

5. Regelmäßige Sicherheitsupdates und Patch-Management

Die regelmäßige Aktualisierung von Software und Systemen ist entscheidend, um bekannte Schwachstellen zu beheben und potenzielle Angriffspunkte zu minimieren.

Datenschutz und -sicherheit

Datenschutz und -sicherheit sind von zentraler Bedeutung, um das Vertrauen der Benutzer zu gewinnen und sensible Informationen vor unbefugtem Zugriff zu schützen. Organisationen sollten folgende Maßnahmen ergreifen, um Datenschutz und -sicherheit zu gewährleisten:

1. Datenschutzrichtlinien und -verfahren

Die Entwicklung und Implementierung klarer Datenschutzrichtlinien und -verfahren ist entscheidend, um sicherzustellen, dass sensible Daten angemessen geschützt und verarbeitet werden.

2. Datenschutz

Datenschutz sollte von Anfang an in die Entwicklung neuer Produkte und Dienstleistungen integriert werden, um sicherzustellen, dass Datenschutzprinzipien berücksichtigt werden.

3. Datenschutz-Folgenabschätzung

Die Durchführung von Datenschutz-Folgenabschätzungen kann helfen, potenzielle Risiken für die Privatsphäre zu identifizieren und angemessene Maßnahmen zur Risikominderung zu ergreifen.

4. Transparenz und Benutzerkontrolle

Benutzer sollten über die Verwendung ihrer Daten informiert werden und die Möglichkeit haben, ihre Datenschutzeinstellungen anzupassen und ihre Zustimmung zur Datenverarbeitung zu geben.

Cybersecurity ein komplexes und sich ständig weiterentwickelndes Gebiet, das eine proaktive und ganzheitliche Herangehensweise erfordert. Mit der Nutzung fortschrittlicher Techniken zur Abwehr von Angriffen und der Anwendung robuster Datenschutz- und Sicherheitsmaßnahmen können Organisationen und Einzelpersonen dazu beitragen, sich vor den wachsenden Bedrohungen in der Cyberwelt zu schützen und ihre Daten und Systeme sicher zu halten.

© Copyright 2018 - 2025 W E B I N A R. D E

How to resolve AdBlock issue?

How to resolve AdBlock issue?